I criminali cechi hanno scoperto un modo per clonare i dati NFC delle carte di pagamento fisiche utilizzando lo smartphone della vittima. Il telefono invia le carte di pagamento scansionate dal nostro portafoglio direttamente ai criminali.

Un vero incubo, un attentato del genere non si era mai verificato prima

Materiali esaurienti sulla nuova forma di attacco sono stati preparati dagli specialisti del sito Web ESET WeLiveSecurity. Utilizzato dai cechi La soluzione può suscitare ammirazione per la sua ingegnosità, ma allo stesso tempo giustifica la paura. E infine questo Il nostro telefono, dotato di tecnologia NFC, inizia improvvisamente a scansionare l’ambiente circostante e a inviare i dati della carta clonata direttamente nelle mani dei criminali.

Questo metodo raccoglie i dati delle carte di pagamento e di tutti i tipi di carte di accesso contactless. Pertanto, non solo i criminali possono azzerare i nostri conti bancari, ma possono anche accedere a edifici sorvegliati, rendendoli vulnerabili ai furti con scasso.

Questa non è una teoria, poiché gli attacchi hanno colpito i clienti di tre banche ceche

I primi attacchi si sono verificati nel dicembre 2023 e da marzo i criminali hanno migliorato la loro soluzione distribuendo lo strumento NGate nella versione Android utilizzando siti PWA appositamente progettati utilizzando WebAPK. Da questo punto in poi Non dovevano più utilizzare i propri telefoni per scaricare i dati NFC dalle carte di pagamento, e ora i telefoni delle vittime facevano proprio questo.

Ancora più importante, per accedere al modulo NFC del telefono e trasformare il telefono in un lettore di carte senza contatto, il dispositivo non doveva essere cosiddetto rootato, ovvero rimuovere i blocchi per gestire le risorse di basso livello del dispositivo. Ciò aumenta notevolmente la dimensione della minaccia e richiede una patch Android urgente.

Modello di attacco

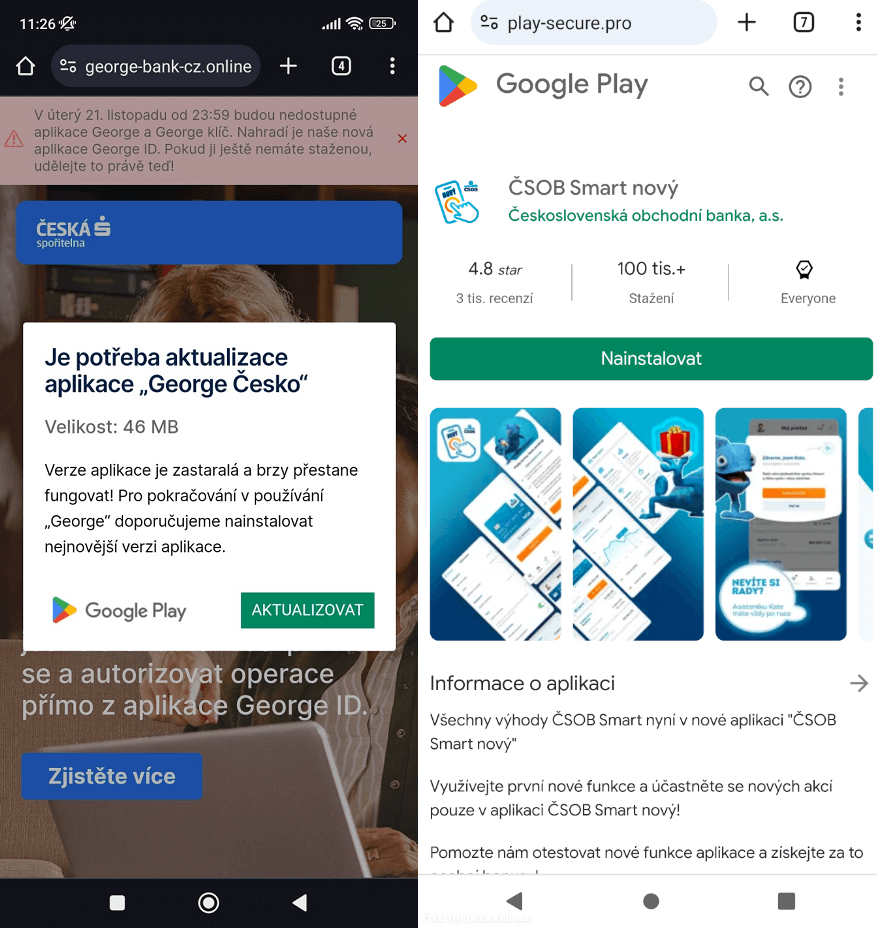

Tutto è iniziato con un SMS contenente false informazioni su un possibile rimborso fiscale. Cliccando sul link è stato aperto un sito web appositamente progettato che fingeva di essere quello di una banca ceca. Si è presentato lì Avviso relativo alla necessità di aggiornare l’applicazione bancaria nel Google Store.

Facendo clic su di esso l’utente viene indirizzato a Pagina falsa su Google Play Store Con il pulsante Installa applicazione. Bisogna ammettere che i dettagli erano molto precisi. La conversione di un’installazione PWA (dove sul desktop appare solo un collegamento a una pagina Chrome) in un WebAPK consente ai criminali Posizionamento dell’icona di un’applicazione bancaria sul telefono della vittima che assomigli molto all’icona della banca originale.

Quindi falso L’app bancaria ha indotto con l’inganno le vittime a inserire informazioni riservatecome il numero di identificazione del cliente bancario, la data di nascita e il numero di identificazione personale della carta bancaria. Chiede inoltre di verificare se la funzione NFC del telefono è attiva o meno… A Ha poi fornito istruzioni dettagliate su come inserire le carte di pagamento dal portafoglio nel vassoio del telefono.

Contemporaneamente i criminali hanno avuto accesso all’app reale della banca, modificando i limiti di pagamento e delle carte di credito, svuotando così completamente il conto bancario della vittima.

Presto sarà in Polonia… Cosa stai facendo?

La nuova tecnica di attacco è molto complessa ed è necessario prestare attenzione a più aspetti rispetto a prima per proteggersi da minacce come phishing, ingegneria sociale e malware Android. Gli specialisti ESET hanno elencato questi gruppi come segue:

1. Convalidare un sito web. Questo può essere fatto controllando l’URL per garantire che la pagina non sia una copia falsa della pagina reale.

2. Scarica app solo da fonti ufficiali, come Google Play Store. Questa precauzione riduce notevolmente il rischio di installazione accidentale di malware.

3. Mantenere la riservatezza dei codici PIN delle carte di pagamento. Queste informazioni importanti dovrebbero essere sempre protette.

4. Utilizza applicazioni di sicurezza sui dispositivi mobiliche può impedire il download e l’installazione di software e malware potenzialmente indesiderati come NGate. Queste app di sicurezza aggiungono un ulteriore livello di difesa scansionando e monitorando costantemente le minacce.

5. Disattiva NFC sui dispositivi quando non ti serve. Questo passaggio aiuta a prevenire l’accesso non autorizzato o il trasferimento di dati tramite NFC.

6. Utilizzare custodie protettive o coperture per schede dotate di tecnologia di identificazione a radiofrequenza (RFID).. Creando una barriera che impedisce la scansione RFID indesiderata, possono impedire il furto dei dati NFC dalla carta.

7. Utilizza le versioni digitali delle carte fisiche sugli smartphone. Queste carte virtuali sono archiviate in modo sicuro sul tuo dispositivo e possono essere protette con misure di sicurezza aggiuntive come l’autenticazione biometrica, rendendole un’alternativa più sicura e conveniente alle tradizionali carte di plastica.

C’è un’altra opzione un po’ controversa, ma efficace: abbandonare Android a favore dell’iPhone. Apple in realtà non ha tali minacce.

Crediti immagine: WeLiveSecurity, Github, fizkes/Shutterstock

Fonte testo: WeLiveSecurity, preparato da Inclusion